Nie, nie można dezaktywować asystenta Mia. Jeśli jednak awatar znajduje się w pozycji rozpraszającej, możesz po prostu przesunąć go za pomocą myszy.

Nasz kreator sztucznej inteligencji jest stale rozwijany. W przyszłości Mia będzie znacznie bardziej zintegrowana z programem RFEM i każdego dnia uczy się nowych rzeczy. Naszym celem jest, aby praca z programem RFEM była jeszcze bardziej intuicyjna i łatwiejsza.

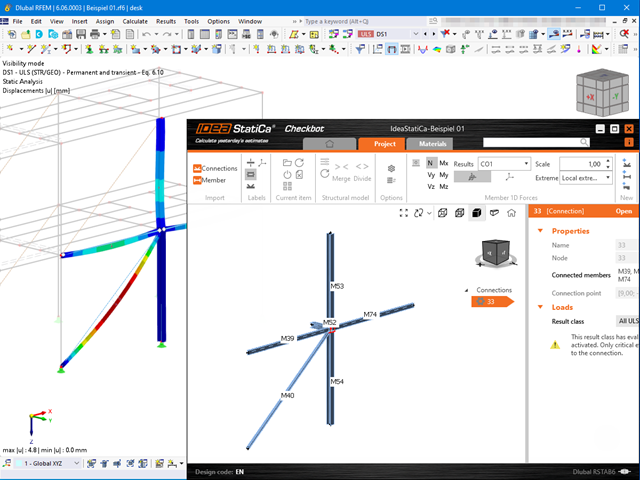

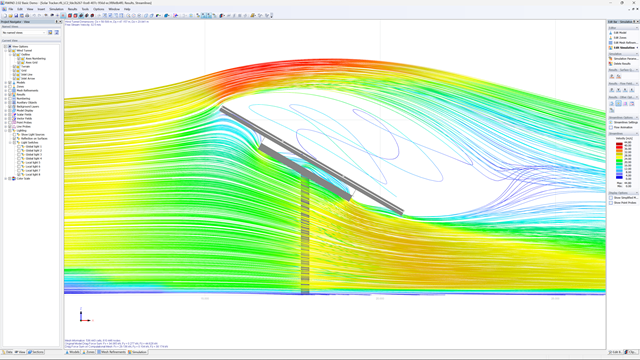

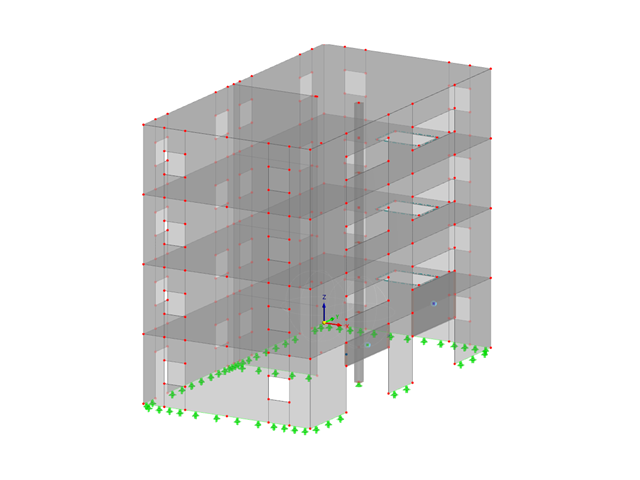

Mia oferuje możliwość wykorzystania możliwości modeli dużych języków (LLM) do analizy statyczno-wytrzymałościowej i obsługi programów RFEM 6 i RSTAB 9.

Mia ma już wiele zalet:

Wsparcie 24/7, także w weekendy

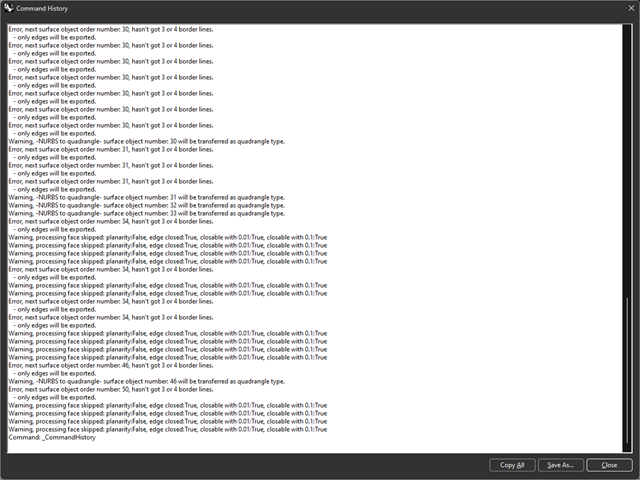

Być może znasz tę sytuację również: Projekt, który wciąż wymaga ukończenia. Tuż przed końcem pojawiają się problemy, w przypadku których potrzebujesz pilnego wsparcia, a wsparcie telefoniczne już się zakończyło.

W tej sytuacji Mia może pomóc w znalezieniu rozwiązania.

Lepsza wydajność pracy

Otrzymasz bezpośrednio odpowiedź na swoje problemy. Nie musisz przerywać pracy, dopóki nie odpowiesz na Twoje pytanie.

komunikacja w prawie każdym języku

Mia posiada zintegrowaną funkcję tłumaczenia. Komunikacja w języku, który jest dla Ciebie najłatwiejszy.

Łatwy dostęp do informacji

Nie musisz'przeglądać długich artykułów, aby w końcu znaleźć potrzebne informacje. Zamiast tego otrzymujesz dokładnie te informacje, które są istotne dla Twojego pytania.

Łatwy w użyciu

Po prostu opisz swój problem w języku naturalnym. Nie ma już konieczności tworzenia skomplikowanych zapytań w wyszukiwarce Google i przeszukiwania niezliczonych dokumentów.

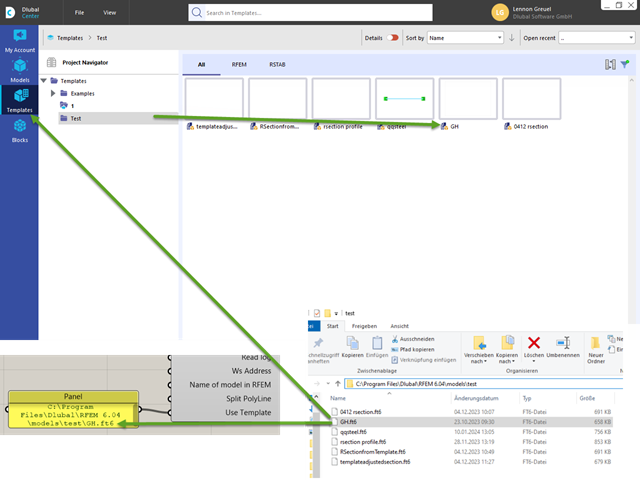

Łatwość użytkowania

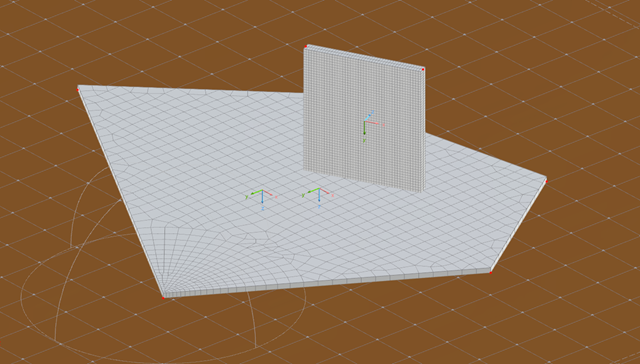

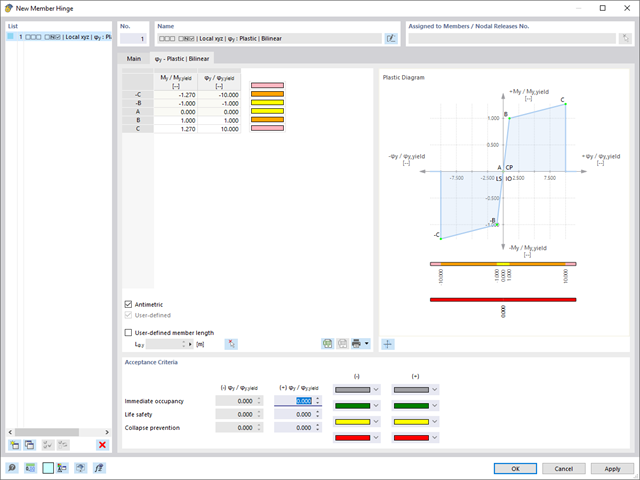

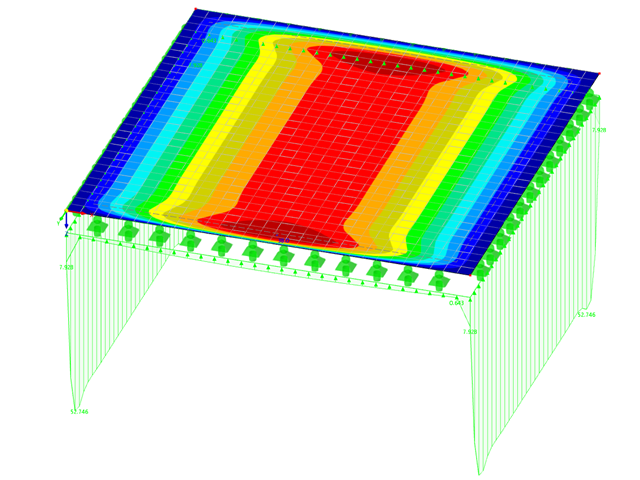

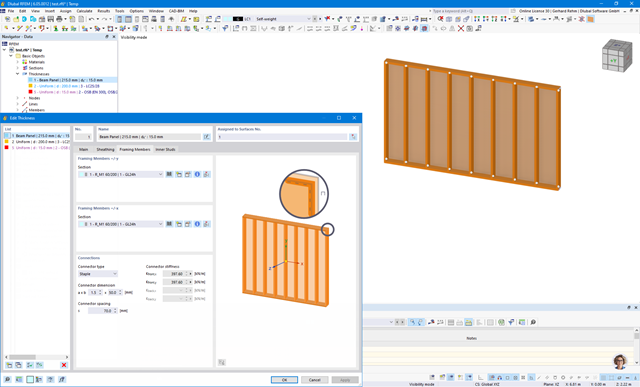

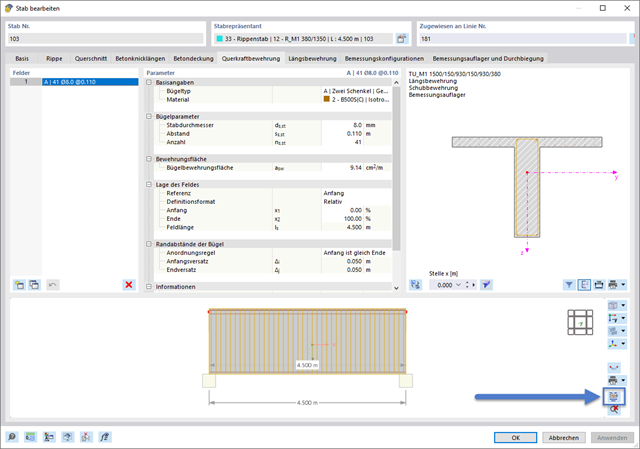

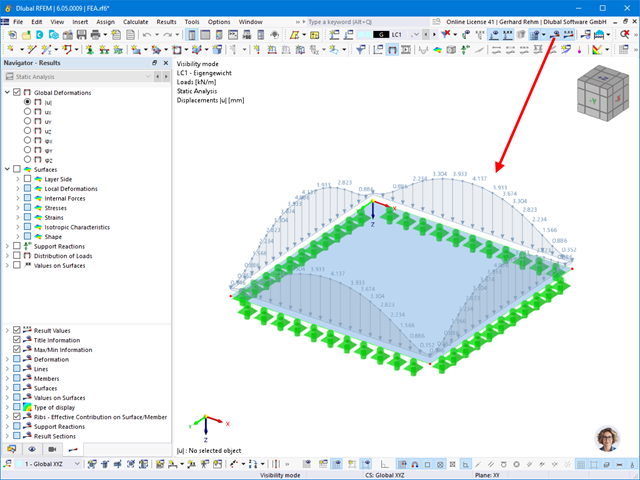

Funkcja AI w Mia jest bezpośrednio zintegrowana z interfejsem programów RFEM 6 i RSTAB 9, więc dokładnie tam, gdzie pojawiają się pytania. Nie ma już konieczności przełączania się na przeglądarkę i otwierania określonej strony internetowej.

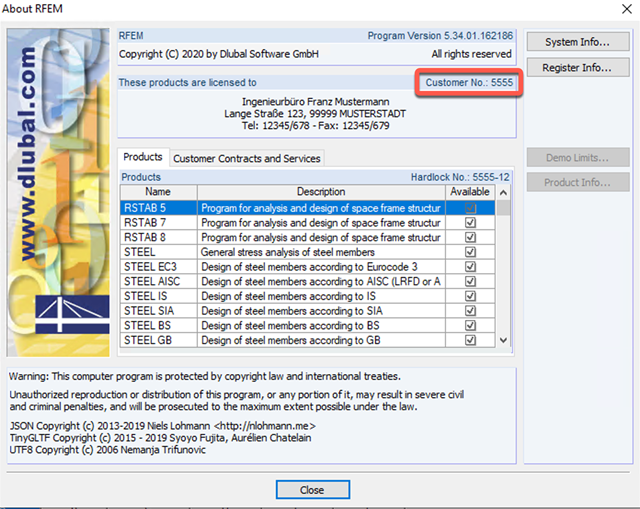

Bezpłatny dostęp

Dzięki Mia otrzymujesz bezpłatny dostęp do zespołu wsparcia technicznego.

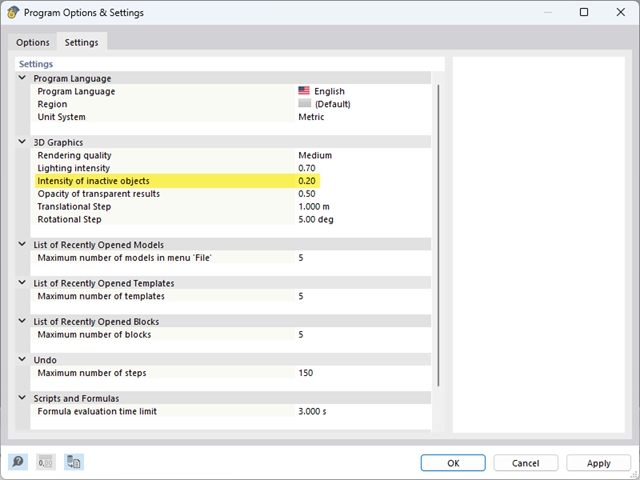

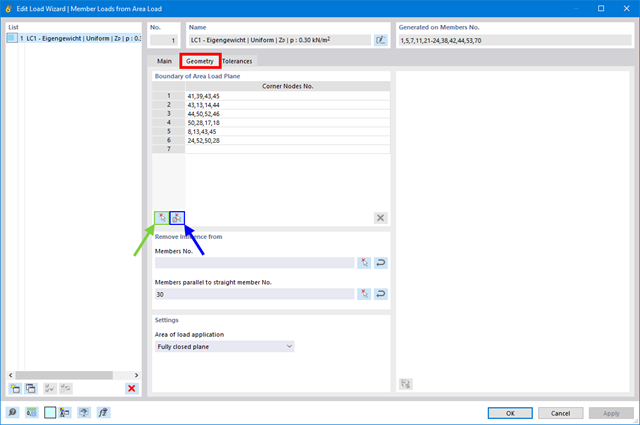

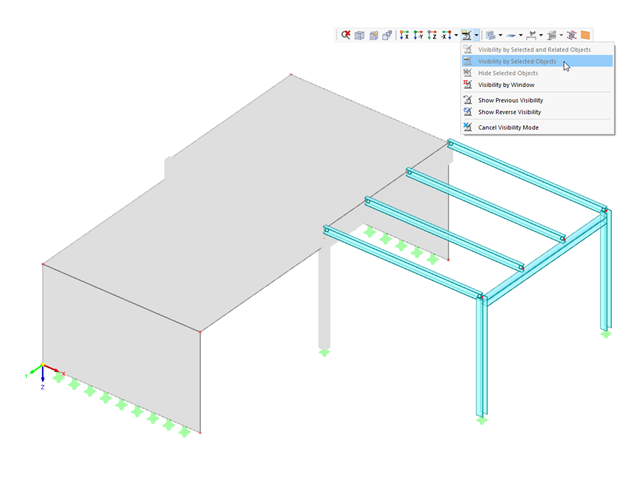

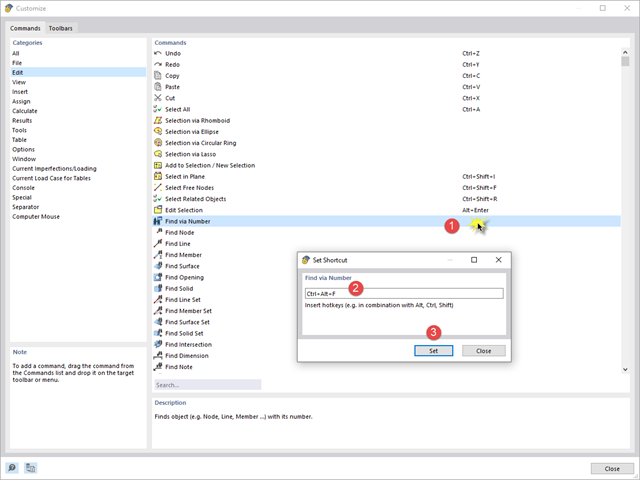

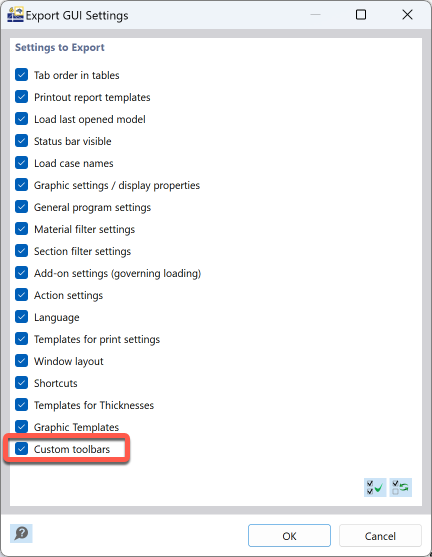

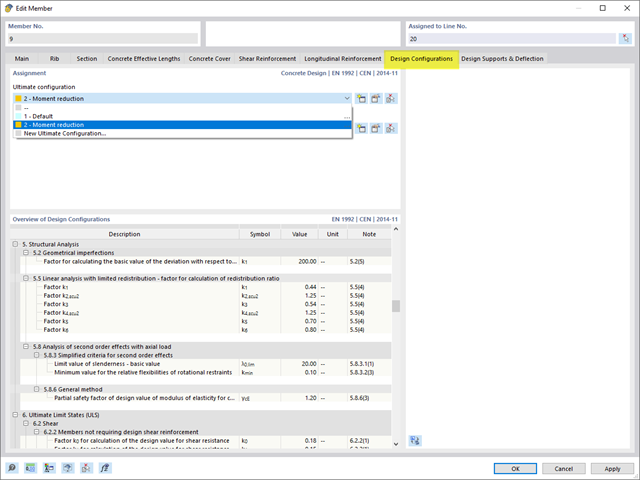

Menu kontekstowe zawiera kilka ważnych funkcji, które ułatwiają pracę z programami RFEM 6 i RSTAB 9.

Ustaw Mia na test. Ich odpowiedzi nie zawsze są doskonałe, ale często są zdumiewająco dobre i efektywne. Czy wiecie, że...? Mia ma też poczucie humoru.

Więcej informacji o Mia:

Pokaż więcej